| Доставка за | СофияИзбери друго населено място | |

| Цена за доставка | До автомат на BOX NOW : 1.53 € / 2.99 лв. До офис на Еконт: 2.91 € / 5.69 лв. До адрес: 2.55 € / 4.99 лв. | |

| Опция преглед | Да, при всяка доставка до адрес или офис. | |

| Дати за доставка | 05‑02‑2026 г. или 06‑02‑2026 г. | |

Основни параметри:  | ||

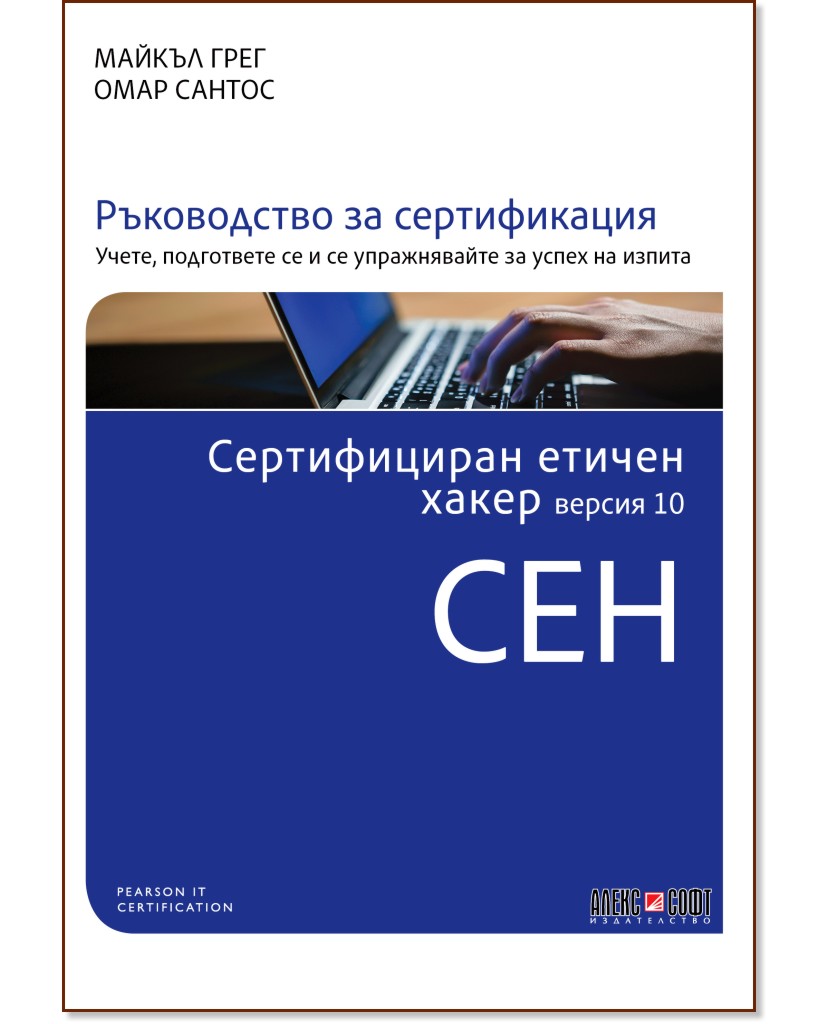

| Продукт | #279-625 | |

| Вид | Книга | |

| Наличност | Да, на склад при доставчик Физически е наличен при доставчик на store.bg | |

| Издадена | 20-05-2020 г. | |

| Издателство | АлексСофт | |

| Официален сайт на АлексСофт | www.alexsoft.net » | |

| Категории | ||

| Корица | Мека | |

| Страници | 760 | |

| Размери | 16.60 / 23.50 / 3.80 cm | |

| Тегло | 1.212 kg | |

| EAN | 9789546563934 | |

| ISBN | 9789546563934 | |

|

Сертифициран етичен хакер версия 10 CEHМайкъл Грег, Омар Сантос Доставка:

Основни параметри:

|

|

Наръчник по предпечатна подготовка Ивелин Михайлов |

|||

|

Цена: 9.18 € / 17.95 лв.

|

|||

Стандартна цена 10.20 € Вземи сега с отстъпка -10%! За повече подробности виж в продукта.  Продуктът е представен с видео материали |

|||

|

През очите на хакера D.K. Academy |

|||

|

Цена: 12.75 € / 24.94 лв.

|

|||

Възможна е експресна доставка на следващ работен ден, до офис на Еконт. |

|||

|

Хакерство For Dummies Кевин Бийвър |

|||

|

Цена: 14.83 € / 29.00 лв.

|

|||

Продуктът е представен с видео материали  Продуктът е представен с вътрешни страници |

|||

|

WordPress: Бързо ръководство Джесика Нюман Бек, Мат Бек |

|||

|

Цена: 10.22 € / 19.99 лв.

|

|||

Продуктът е представен с вътрешни страници |

|||

|

Microsoft Office 2019 - Step by Step Джоан Ламбърт, Къртис Фрай |

|||

|

Цена: 16.87 € / 32.99 лв.

|

|||

Продуктът е представен с вътрешни страници |

|||

|

Програмиране с JavaScript - том 1 Джереми МакПийк, Пол Уилтън |

|||

|

Цена: 15.33 € / 29.98 лв.

|

|||

Продуктът е представен с вътрешни страници |

|||

|

Програмиране с JavaScript - том 2 Джереми МакПийк, Пол Уилтън |

|||

|

Цена: 15.33 € / 29.98 лв.

|

|||

Продуктът е представен с вътрешни страници |

|||

|

Ако искаш да си първият дал мнение за тази книга, направи го сега! |

Важна информация! Мненията, които най-добре описват книгата, ще бъдат видими при всяко посещение на страницата. За да видиш всички останали мнения, натисни бутона "Покажи всички мнения". Без предупреждение ще бъдат изтривани коментари с обидно, расистко, клеветническо или друго съдържание, което нарушава добрия тон. |

| |||||||

| |||||||

| |||||||

| |||||||

| |||||||

| |||||||

| |||||||

|

|

|

© 1999 - 2026 store.bg всички права запазени - Общи условия | Политика за личните данни Използваните в представянето на книгата "Сертифициран етичен хакер версия 10 CEH - Майкъл Грег, Омар Сантос" текстови, графични и други материали са собственост на носителите на авторските им права. Всяко копиране и репродуциране на информация, представена в този сайт, е равносилно на безусловно приемане на общите условия и определените в тях лицензни условия за ползване. |